十年技術(shù)深耕細(xì)作

為您提供各行業(yè)互聯(lián)網(wǎng)私人定制開(kāi)發(fā)解決方案

為您提供各行業(yè)互聯(lián)網(wǎng)私人定制開(kāi)發(fā)解決方案

今日頭條與木馬

來(lái)源:知乎 劉一鳴

摘要

近期,央視報(bào)道了今日頭條選擇性推送廣告的行為,即,今日頭條有選擇地避開(kāi)一線城市,將虛假?gòu)V告推送給二三線城市。

雖然定向推送這種技術(shù)并不新鮮,今日頭條用這種技術(shù)偷偷作惡,卻著實(shí)令人擔(dān)憂。幸好,作惡的對(duì)象是二三線的居民,生活在一線城市的我們,似乎還可以心存僥幸?

可惜,并非如此。

因?yàn)榻袢疹^條客戶端在設(shè)計(jì)上,就是一個(gè)功能強(qiáng)大的木馬。

它可以做什么呢?

竊取你手機(jī)里的機(jī)密文件,今日頭條能做到。

隨時(shí)對(duì)你進(jìn)行定位,順帶記錄和識(shí)別你和別人的談話,外加無(wú)聲拍照,今日頭條能做到。

總體來(lái)講,只有它想不想做,沒(méi)有它做不到。

考慮到今日頭條并不自律,建議任何有信息安全要求的人和組織,卸載今日頭條。

問(wèn)題

今日頭條是不是一個(gè)木馬?

這個(gè)問(wèn)題如果由今日頭條回答,是個(gè)公關(guān)問(wèn)題,答案肯定是否定的。

然而它實(shí)際上是否如此呢?我們就要看看它的客戶端,用技術(shù)說(shuō)話了。

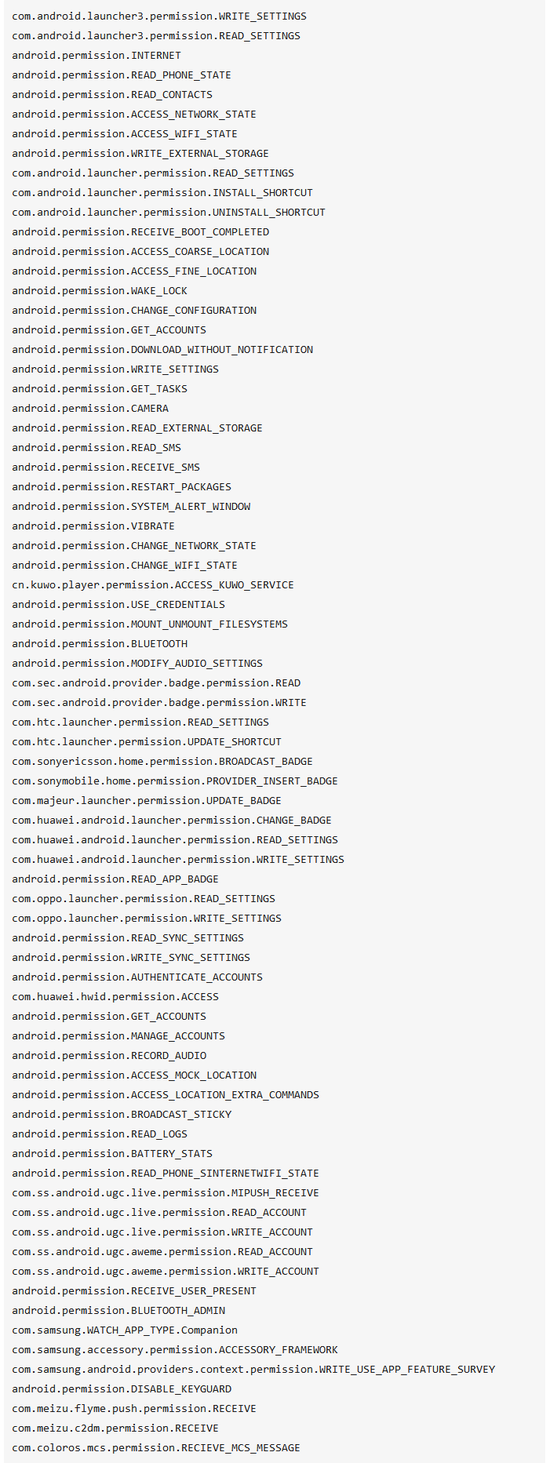

今日頭條幾乎獲取了所有權(quán)限

從信息安全的角度來(lái)講,應(yīng)用應(yīng)僅取得必要的權(quán)限,但是今日頭條基本把敏感權(quán)限都請(qǐng)求了。

對(duì)今日頭條客戶端APK的分析結(jié)果,顯示今日頭條申請(qǐng)的權(quán)限如下:

上述的這些權(quán)限能做什么,各位可以通過(guò)百度查找。

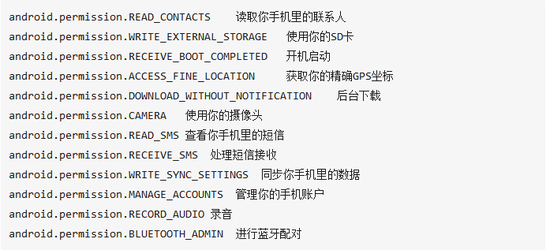

這里面有幾個(gè)尤其敏感的:

基本上木馬夢(mèng)寐以求的各種權(quán)限,作為一個(gè)新聞客戶端的今日頭條都要了。

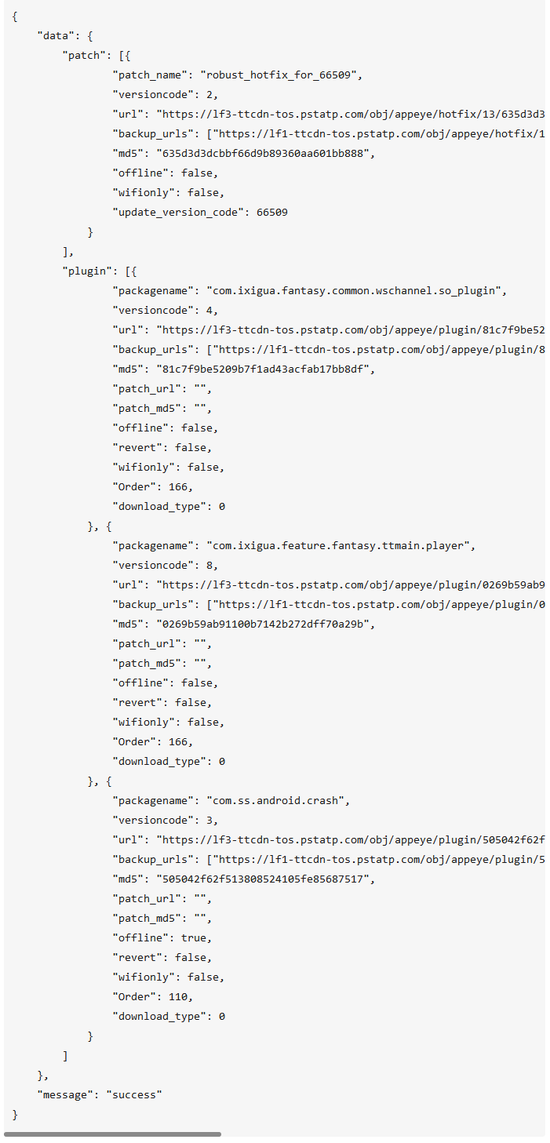

今日頭條的熱補(bǔ)丁機(jī)制隨時(shí)可以運(yùn)行木馬代碼

確實(shí),申請(qǐng)了過(guò)多權(quán)限并不一定代表今日頭條代碼里會(huì)進(jìn)行木馬行為。

然而你知道神奇的地方是什么嗎?今日頭條的客戶端安裝包只有20M,里面基本上沒(méi)什么東西。

它的許多功能都是通過(guò)熱補(bǔ)丁按需下載安裝的,不要誤會(huì),不是按照你的需要,而是按照今日頭條的需要。

比如它一個(gè)典型的熱補(bǔ)丁列表,這個(gè)“robust_hotfix_for_66509”就是一段未加驗(yàn)證就加載的可執(zhí)行代碼。

今日頭條有能力隨時(shí)下發(fā)一段代碼,讓手機(jī)里的客戶端去執(zhí)行。

至于下發(fā)什么代碼、給什么人下發(fā)、什么條件下下發(fā),那完全能是看人下菜碟。

就像今日頭條對(duì)二三線城市用戶做的事情那樣。

蘋(píng)果為什么禁止熱補(bǔ)丁,一個(gè)原因就是擔(dān)心這樣的情況發(fā)生。

模擬演示

口說(shuō)無(wú)憑,我們來(lái)看一看。

這個(gè)熱補(bǔ)丁包是一段單純的二進(jìn)制代碼(DEX文件),沒(méi)有任何保護(hù)。

我們使用二次打包的方式,把它修改成木馬代碼,然后利用中間人,仿冒今日頭條的服務(wù)端去下發(fā)這段代碼。

注意:今日頭條的服務(wù)端可以實(shí)現(xiàn)一模一樣的事情,我只是在冒充它的服務(wù)端。

我使用的官方下載的今日頭條客戶端,僅僅是修改了網(wǎng)絡(luò)請(qǐng)求,下發(fā)了木馬熱補(bǔ)丁,可見(jiàn)木馬控制端已經(jīng)連接。

而今日頭條熱補(bǔ)丁升級(jí)的HTTPS證書(shū)校驗(yàn)也并沒(méi)有實(shí)現(xiàn)行業(yè)推薦的SSLpinning(也或許它就不重視安全),也就是說(shuō),即便今日頭條不下發(fā)木馬,你在不安全的WIFI下只要使用了今日頭條,照樣可能被黑客在手機(jī)里種上木馬。

有人說(shuō),國(guó)內(nèi)知名應(yīng)用大都有熱補(bǔ)丁。沒(méi)錯(cuò),先不說(shuō)別人沒(méi)這么不自律,人家的熱補(bǔ)丁大都實(shí)現(xiàn)得很安全,您一個(gè)單dex直接加載,黑客不劫持都對(duì)不起觀眾了吧?

而且看看評(píng)論區(qū)的態(tài)度,人家應(yīng)用都是知道熱補(bǔ)丁對(duì)用戶很危險(xiǎn)所以小心謹(jǐn)慎地做好安全,而您面對(duì)安全是“有幾個(gè)應(yīng)用不用熱補(bǔ)丁?”,pardon me?

結(jié)論

在信息安全領(lǐng)域里,攻擊是否會(huì)發(fā)生要從兩個(gè)維度考慮,即能力與意愿。

從今日頭條客戶端的設(shè)計(jì)上看,今日頭條具有木馬的一切能力,唯一的問(wèn)題是,今日頭條是否有作惡的意愿?

從今日頭條選擇性虛假?gòu)V告上看,這并不是一個(gè)足夠自律的企業(yè),它是否能抵御用戶隱私的誘惑呢?要打一個(gè)巨大的問(wèn)號(hào)。但是即便今日頭條能抵御誘惑,其客戶端設(shè)計(jì)存在的安全問(wèn)題,也給了別有用心的黑客太多的機(jī)會(huì)。

因此,公眾有必要知道,使用今日頭條客戶端存在嚴(yán)重的安全風(fēng)險(xiǎn)。

在這個(gè)安全風(fēng)險(xiǎn)得到解決之前,

建議涉密部門(mén)、涉密設(shè)備禁止安裝今日頭條客戶端;

建議禁止安裝今日頭條客戶端的手機(jī)連入企業(yè)內(nèi)網(wǎng);

建議對(duì)個(gè)人隱私有要求的用戶卸載今日頭條客戶端。

題外話

在互聯(lián)網(wǎng)時(shí)代,信息安全的確不一定能跟得上業(yè)務(wù)的快速變化,相關(guān)國(guó)家標(biāo)準(zhǔn)的制定也必然慢于新技術(shù)的發(fā)展。

可以說(shuō),存在安全風(fēng)險(xiǎn)是必然的,廠商獲得不受監(jiān)管的巨大權(quán)力也是必然的。

在這種條件下,廠商面對(duì)作惡的態(tài)度和自律就顯得尤為重要,應(yīng)該珍惜用戶這份信任。

但是倘若廠商作惡,不要心存僥幸,因?yàn)橛腥藭?huì)站出來(lái),我們信息安全從業(yè)者眾多,自會(huì)用我們的方式守護(hù)公眾的安全。

(聲明:本文僅代表作者觀點(diǎn),不代表新浪網(wǎng)立場(chǎng)。)