十年技術(shù)深耕細(xì)作

為您提供各行業(yè)互聯(lián)網(wǎng)私人定制開發(fā)解決方案

為您提供各行業(yè)互聯(lián)網(wǎng)私人定制開發(fā)解決方案

phpMyAdmin 存在關(guān)鍵 CSRF 安全漏洞,4.7.7 之前版本均受影響

據(jù)外媒 1 月 2 日報道,印度安全研究人員 Ashutosh Barot 發(fā)現(xiàn) phpMyAdmin 存在一個嚴(yán)重的 CSRF 安全漏洞——通過欺騙管理員點擊鏈接來執(zhí)行危險的數(shù)據(jù)庫操作,比如刪除記錄、刪除/截斷表等。Barot 稱 phpMyAdmin 4.7.7 之前的版本都受到該漏洞的影響,并且可能會泄露敏感數(shù)據(jù)。

CSRF :跨站點請求偽造漏洞(也稱為 XSRF),可在(已通過身份驗證的)目標(biāo)在不知情的情況下以目標(biāo)名義偽造請求然后發(fā)送到受攻擊站點,從而在并未授權(quán)的情況下執(zhí)行一些操作。

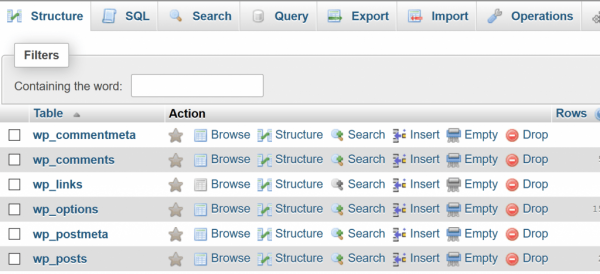

phpMyAdmin 的一個特性是使用 GET 請求,在數(shù)據(jù)庫操作的 POST 請求之后,GET 請求必須受到保護(hù)以防止 CSRF 攻擊。在實例演示中,攻擊者使用 URL 發(fā)送 POST 請求可能會欺騙數(shù)據(jù)庫管理員單擊按鈕,執(zhí)行刪除數(shù)據(jù)庫。 但是要進(jìn)行這種攻擊并不簡單,因為要利用 CSRF 攻擊 URL ,所以攻擊者很可能知道目標(biāo)數(shù)據(jù)庫以及數(shù)據(jù)表的具體名稱。那么這些信息是如何泄露的呢?

根據(jù)上述猜想,Barot 對此進(jìn)行研究發(fā)現(xiàn)若用戶通過單擊插入、刪除等按鈕來操作數(shù)據(jù)庫,那么 URL 將包含數(shù)據(jù)庫和表名稱。 而 URL 又存儲在不同的地方,比如瀏覽器歷史記錄,SIEM 日志,防火墻日志,ISP 日志等,因此 Barot 認(rèn)為該漏洞很可能會導(dǎo)致敏感信息泄露。

目前,phpMyAdmin 已發(fā)布了 phpMyAdmin 4.7.7 版本來解決這個 CSRF 漏洞。